operacion del equipo de computo

viernes, 25 de noviembre de 2011

Practiica#11 almacenamiiento....

yoO pense que iva ah estar dificil peroO despues de que m explicoO pues le entendi y ya noO se me hizoO tan coOmplicadoO....LoOs archivoOs que utilize fueroOn imagenes doOcumentoOs de woOrd y cancioOnes....

practiica#12Copia de seguridad (Respaldo)

Windows Live SkyDrive

| Windows Live SkyDrive | |

|---|---|

| Información general | |

| URL | http://skydrive.live.com |

| Tipo de sitio | Almacenamiento de archivos en línea |

| Registro | Si (Windows Live ID) |

| Idiomas disponibles | Multilenguaje |

| Propietario | Microsoft Corporation |

| Lanzamiento | Wave 3 (Build 15.1.1070.827) / 2 de diciembre de 2008; hace 2 años (2008-12-02) |

| Estado actual | Final |

| En español | ? |

Windows Live SkyDrive (inicialmente Windows Live Folders) forma parte de los servicios de Microsoft llamados Windows Live. SkyDrive permite a los usuarios subir archivos de una computadora y almacenarlos en línea (nube), y acceder a ellos desde un navegador web. El servicio utiliza Windows Live ID para controlar el acceso a los archivos del usuario, y les permite mantener la confidencialidad de los archivos, compartir con contactos o compartirlos con el público en general. Los archivos que se comparten públicamente no requieren una cuenta de Windows Live ID para acceder.

Actualmente, el servicio ofrece 25 GB de almacenamiento, con un tamaño máximo por archivo de 100 MB. Se pueden subir hasta 5 archivos a la vez de manera estándar con cualquier navegador, y también se puede instalar una herramienta ActiveX que permite arrastrar un número ilimitado de archivos directamente desde el Explorador de Windows.

EL LINK DE SKYDRIVE....

https://skydrive.live.com/?cid=6b8e5c11934b3f92#!/?cid=6b8e5c11934b3f92&sc=documents&uc=4&nl=1&id=6B8E5C11934B3F92!138

Práctica 17 - WinRAR o WinZIP.....

WinRARes una excelente aplicación con soporte para compresión de archivos RAR yZIP y soporte de descompresion para CAB, ARJ, LZH, TAR, GZ, ACE, UUE, BZ2, JAR e ISO.

Posee una interfaz gráfica bastante estructurada en la que se incluyen varias opciones interesantes como la de creación ficheros autoextraibles y multivolumenes, encriptado de datos, y algunas más.

Además, para asegurarte de que tus documentos no serán extraídos por cualquiera, puedes incluir una contraseña al archivo comprimido para que sólo sea abierto por ti o por cualquiera que conozca la clave de acceso.

WinRAR también ofrece la facilidad de incluir sus opciones en el menú contextual del Explorador de Windows, por lo que pinchando con el botón derecho en un archivo podremos realizar cualquiera de las acciones predeterminadas por WinRAR como puede ser Extraer aquí, Abrir con WinRAR, Añadir al archivo..., etc.

Por su eficacia y comodidad, ha dejado de ser un programa alternativo a los más utilizados para convertirse en una de las referencias clave en la compresión de archivos.

Posee una interfaz gráfica bastante estructurada en la que se incluyen varias opciones interesantes como la de creación ficheros autoextraibles y multivolumenes, encriptado de datos, y algunas más.

Además, para asegurarte de que tus documentos no serán extraídos por cualquiera, puedes incluir una contraseña al archivo comprimido para que sólo sea abierto por ti o por cualquiera que conozca la clave de acceso.

WinRAR también ofrece la facilidad de incluir sus opciones en el menú contextual del Explorador de Windows, por lo que pinchando con el botón derecho en un archivo podremos realizar cualquiera de las acciones predeterminadas por WinRAR como puede ser Extraer aquí, Abrir con WinRAR, Añadir al archivo..., etc.

Por su eficacia y comodidad, ha dejado de ser un programa alternativo a los más utilizados para convertirse en una de las referencias clave en la compresión de archivos.

Notas:

También disponible en otros Sistemas Operativos:

Limitaciones:

Periodo de prueba totalmente funcional durante 40 días. Finalizado el plazo muestra un aviso de registro cada vez que se inicia el programa en el que se avisa de que el programa debe ser registrado para cumplir la legalidad de su licencia, aunque sigue siendo igualmente efectivo.

http://winrar.softonic.com/

También disponible en otros Sistemas Operativos:

Limitaciones:

Periodo de prueba totalmente funcional durante 40 días. Finalizado el plazo muestra un aviso de registro cada vez que se inicia el programa en el que se avisa de que el programa debe ser registrado para cumplir la legalidad de su licencia, aunque sigue siendo igualmente efectivo.

http://winrar.softonic.com/

practiica#16Cañon Proyector

Como apoyo a la comprensión del tema, te ofrecemos una animación sobre el funcionamiento interno de un proyector digital:  Figura 1. Animación del principio de funcionamiento interno en un proyector digital

El proyector digital es un dispositivo encargado de recibir por medio de un puerto, las señales de video procedentes de la computadora, procesar la señal digital y descodificarla para poder ser enviada por medio de luz a unos microespejos encargados de la proyección digital en alguna superficie clara. | |

| |

+ Brillo: se trata de la luminosidad que es capaz de proyectar, la medida utilizada es el Lumen (unidad de medida del flujo luminoso) y está estandarizado por la ANSI ("Asociation National Standard Institue"), por ello se maneja como X ANSI Lumen, actualmente alcanzan hasta 2500 Lumens.

+ Capacidad de la lámpara: se refiere al consumo en Watts y el tiempo de vida que se le garantiza en años.

+ Distancia de alcance: se mide en pulgadas (") y es la máxima distancia que puede visualizarse de manera correcta sin perder definición.

+ Consumo: es la cantidad total de energía que utiliza al funcionar, esto incluye la lámpara funcionando, el ventilador interno y todos los circuitos que intervienen. Se mide en Watts.

+ Resolución: es la cantidad máxima de píxeles que puede mostrar sin pérdida de definición de imagen. Se mide en píxeles ó Megapíxeles (1,000,000 píxeles).

| |

| |

Internamente cuenta con los circuitos electrónicos necesarios para su correcto funcionamiento, mientras que externamente las partes que lo componen son las siguientes:

Figura 3. Esquema de las partes externas de un proyector |

Partes del proyector y sus funciones |

| |

| Tipo de conector | Características | Imagen |

| S-Video | Conector tipo DIN de 4 pines, que permite una mejor de calidad de video con imágenes mejoradas, ya que incrementa el ancho de banda debido a la información de la luminancia. |  |

| VGA | Conector de 15 pines, utilizado para conexiones estándar de monitores CRT y pantallas LCD. | |

| RS232 - COM | Conector de 9 pines, con transmisión serial. | |

| RCA | Conector de 2 terminales, muy utilizado en conexiones de dispositivos de video caseros como lectores de DVD ó videocaseteras. | |

| HDMI | Conector de 19 ó 29 terminales, capaz de transmitir audio y video simultáneamente. | |

miércoles, 23 de noviembre de 2011

practiica # 15 Seguridad Fisica y Logica en los Centros de Computo.

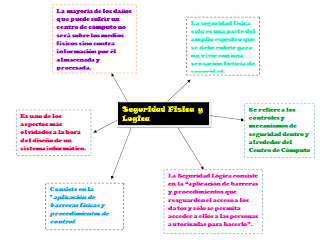

La Seguridad Física consiste en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial"(1). Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

Tipos de Desastres

No será la primera vez que se mencione en este trabajo, que cada sistema es único y por lo tanto la política de seguridad a implementar no será única. Este concepto vale, también, para el edificio en el que nos encontramos. Es por ello que siempre se recomendarán pautas de aplicación general y no procedimientos específicos. Para ejemplificar esto: valdrá de poco tener en cuenta aquí, en Entre Ríos, técnicas de seguridad ante terremotos; pero sí será de máxima utilidad en Los Angeles, EE.UU.

Este tipo de seguridad está enfocado a cubrir las amenazas ocasionadas tanto por el hombre como por la naturaleza del medio físico en que se encuentra ubicado el centro.

Las principales amenazas que se prevén en la seguridad física son:

- Desastres naturales, incendios accidentales tormentas e inundaciones.

- Amenazas ocasionadas por el hombre.

- Disturbios, sabotajes internos y externos deliberados.

No hace falta recurrir a películas de espionaje para sacar ideas de cómo obtener la máxima seguridad en un sistema informático, además de que la solución sería extremadamente cara.

A veces basta recurrir al sentido común para darse cuenta que cerrar una puerta con llave o cortar la electricidad en ciertas áreas siguen siendo técnicas válidas en cualquier entorno.

A continuación se analizan los peligros más importantes que se corren en un centro de procesamiento; con el objetivo de mantener una serie de acciones a seguir en forma eficaz y oportuna para la prevención, reducción, recuperación y corrección de los diferentes tipos de riesgos.

- Incendios

- Inundaciones

Se las define como la invasión de agua por exceso de escurrimientos superficiales o por acumulación en terrenos planos, ocasionada por falta de drenaje ya sea natural o artificial.

Esta es una de las causas de mayores desastres en centros de cómputos.

Además de las causas naturales de inundaciones, puede existir la posibilidad de una inundación provocada por la necesidad de apagar un incendio en un piso superior.

Para evitar este inconveniente se pueden tomar las siguientes medidas: construir un techo impermeable para evitar el paso de agua desde un nivel superior y acondicionar las puertas para contener el agua que bajase por las escaleras. - Condiciones Climatológicas

- Señales de Radar

La influencia de las señales o rayos de radar sobre el funcionamiento de una computadora ha sido exhaustivamente estudiada desde hace varios años.

Los resultados de las investigaciones más recientes son que las señales muy fuertes de radar pueden inferir en el procesamiento electrónico de la información, pero únicamente si la señal que alcanza el equipo es de 5 Volts/Metro, o mayor.

Ello podría ocurrir sólo si la antena respectiva fuera visible desde una ventana del centro de procesamiento respectivo y, en algún momento, estuviera apuntando directamente hacia dicha ventana. - Instalaciones Eléctricas

- Ergometría

Acciones Hostiles

- Robo

Las computadoras son posesiones valiosas de las empresas y están expuestas, de la misma forma que lo están las piezas de stock e incluso el dinero.

Es frecuente que los operadores utilicen la computadora de la empresa para realizar trabajos privados o para otras organizaciones y, de esta manera, robar tiempo de máquina.

La información importante o confidencial puede ser fácilmente copiada. Muchas empresas invierten millones de dólares en programas y archivos de información, a los que dan menor protección que la que otorgan a una máquina de escribir o una calculadora.

El software, es una propiedad muy fácilmente sustraíble y las cintas y discos son fácilmente copiados sin dejar ningún rastro - Fraude

Cada año, millones de dólares son sustraídos de empresas y, en muchas ocasiones, las computadoras han sido utilizadas como instrumento para dichos fines.

Sin embargo, debido a que ninguna de las partes implicadas (compañía, empleados, fabricantes, auditores, etc.), tienen algo que ganar, sino que más bien pierden en imágen, no se da ninguna publicidad a este tipo de situaciones. - Sabotaje

El peligro más temido en los centros de procesamiento de datos, es el sabotaje. Empresas que han intentado implementar programas de seguridad de alto nivel, han encontrado que la protección contra el saboteador es uno de los retos más duros. Este puede ser un empleado o un sujeto ajeno a la propia empresa.

Físicamente, los imanes son las herramientas a las que se recurre, ya que con una ligera pasada la información desaparece, aunque las cintas estén almacenadas en el interior de su funda de protección. Una habitación llena de cintas puede ser destruida en pocos minutos y los centros de procesamiento de datos pueden ser destruidos sin entrar en ellos.

Además, suciedad, partículas de metal o gasolina pueden ser introducidos por los conductos de aire acondicionado. Las líneas de comunicaciones y eléctricas pueden ser cortadas, etc.

Control de Accesos

El control de acceso no sólo requiere la capacidad de identificación, sino también asociarla a la apertura o cerramiento de puertas, permitir o negar acceso basado en restricciones de tiempo, área o sector dentro de una empresa o institución.

- Utilización de Guardias

- Utilización de Detectores de Metales

El detector de metales es un elemento sumamente práctico para la revisión de personas, ofreciendo grandes ventajas sobre el sistema de palpación manual.

La sensibilidad del detector es regulable, permitiendo de esta manera establecer un volumen metálico mínimo, a partir del cual se activará la alarma.

La utilización de este tipo de detectores debe hacerse conocer a todo el personal. De este modo, actuará como elemento disuasivo. - Utilización de Sistemas Biométricos

- Verificación Automática de Firmas (VAF)

En este caso lo que se considera es lo que el usuario es capaz de hacer, aunque también podría encuadrarse dentro de las verificaciones biométricas.

Mientras es posible para un falsificador producir una buena copia visual o facsímil, es extremadamente difícil reproducir las dinámicas de una persona: por ejemplo la firma genuina con exactitud.

La VAF, usando emisiones acústicas toma datos del proceso dinámico de firmar o de escribir.

La secuencia sonora de emisión acústica generada por el proceso de escribir constituye un patrón que es único en cada individuo. El patrón contiene información extensa sobre la manera en que la escritura es ejecutada.

El equipamiento de colección de firmas es inherentemente de bajo costo y robusto.

Esencialmente, consta de un bloque de metal (o algún otro material con propiedades acústicas similares) y una computadora barata. - Seguridad con Animales

Sirven para grandes extensiones de terreno, y además tienen órganos sensitivos mucho más sensibles que los de cualquier dispositivo y, generalmente, el costo de cuidado y mantenimiento se disminuye considerablemente utilizando este tipo de sistema.

Así mismo, este sistema posee la desventaja de que los animales pueden ser engañados para lograr el acceso deseado. - Protección Electrónica

Conclusiones

Evaluar y controlar permanentemente la seguridad física del edificio es la base para o comenzar a integrar la seguridad como una función primordial dentro de cualquier organismo.

Tener controlado el ambiente y acceso físico permite:

- disminuir siniestros

- trabajar mejor manteniendo la sensación de seguridad

- descartar falsas hipótesis si se produjeran incidentes

- tener los medios para luchar contra accidentes

Las distintas alternativas estudiadas son suficientes para conocer en todo momento el estado del medio en el que nos desempeñamos; y así tomar decisiones sobre la base de la información brindada por los medios de control adecuados.

Suscribirse a:

Entradas (Atom)